범죄자들이 라우터와 비디오 녹화기를 분산 서비스 거부 공격에 사용되는 적대적인 봇넷으로 유도하기 위해 두 가지 새로운 제로데이 취약점을 적극적으로 악용하고 있다고 네트워킹 회사인 Akamai의 연구원들이 목요일 밝혔습니다.

이전에 제조업체와 보안 연구 커뮤니티 전체에 알려지지 않았던 두 가지 취약점 모두 영향을 받는 장치가 기본 관리 자격 증명을 사용할 때 악성 코드의 원격 실행을 허용한다고 합니다. Akamai 포스트. 알려지지 않은 공격자들은 제로데이를 악용하여 장치를 손상시켜 라우터, 카메라 및 기타 유형의 사물 인터넷 장치를 봇넷의 일부로 만드는 강력한 오픈 소스 소프트웨어인 Mirai에 감염될 수 있도록 했습니다. 이전에는 상상할 수 없었던 규모의 DDoS입니다.

Akamai 연구원들은 공격을 받고 있는 제로데이 중 하나가 하나 이상의 네트워크 비디오 레코더 모델에 존재한다고 밝혔습니다. 다른 제로데이는 “호텔 및 주거용 애플리케이션을 위해 구축된 콘센트 기반 무선 LAN 라우터”에 있습니다. 라우터는 “여러 개의 스위치와 라우터를 생산”하는 일본 기반 제조업체에서 판매됩니다. 악용되는 라우터 기능은 “매우 일반적인 기능”이며, 연구원들은 제조업체에서 판매하는 여러 라우터 모델에서 이 기능이 악용될 가능성을 배제할 수 없습니다.

Akamai는 두 제조업체 모두에 취약점을 보고했으며, 그 중 한 곳에서 보안 패치가 다음 달에 출시될 것이라고 밝혔습니다. Akamai는 제로데이가 더 광범위하게 악용되는 것을 방지하기 위해 수정 사항이 적용될 때까지 특정 장치나 제조업체를 식별하지 않는다고 밝혔습니다.

“비록 이 정보는 제한적이지만, 우리는 이러한 CVE가 실제로 계속해서 악용되고 있음을 커뮤니티에 알리는 것이 우리의 책임이라고 느꼈습니다. 방어자들을 돕기 위해 책임감 있게 정보를 공개하는 것과 수많은 위협 행위자들이 추가로 남용할 수 있는 정보를 과도하게 공유하는 것 사이에는 얇은 경계가 있습니다.”

Akamai 게시물은 공격에 사용되는 다양한 파일 해시와 IP 및 도메인 주소를 제공합니다. 네트워크 비디오 카메라 및 라우터의 소유자는 이 정보를 사용하여 네트워크의 장치가 표적이 되었는지 확인할 수 있습니다.

원격 코드 실행은 명령 주입이라는 기술을 사용합니다. 이 기술을 사용하려면 먼저 공격자가 취약한 장치에 구성된 자격 증명을 사용하여 자신을 인증해야 합니다. 인증 및 주입은 표준 POST 요청을 사용하여 수행됩니다.

Akamai 연구원 Larry Cashdollar는 이메일에서 다음과 같이 썼습니다.

장치는 일반적으로 관리 인터페이스를 통한 코드 실행을 허용하지 않습니다. 이것이 바로 명령 주입을 통한 RCE 획득이 필요한 이유입니다.

공격자는 먼저 인증해야 하기 때문에 작동할 로그인 자격 증명을 알아야 합니다. 장치가 admin:password 또는 admin:password1과 같이 쉽게 추측할 수 있는 로그인을 사용하는 경우 누군가가 시도하기 위해 자격 증명 목록을 확장하면 위험할 수도 있습니다.

그는 두 제조업체 모두 통보를 받았지만 지금까지 단 한 곳만이 다음 달로 예상되는 패치를 출시하겠다고 약속했다고 말했습니다. 두 번째 제조업체의 수정 사항 상태는 현재 알 수 없습니다.

Cashdollar는 불완전한 인터넷 검색 결과 최소 7,000개의 취약한 장치가 있는 것으로 나타났다고 말했습니다. 영향을 받는 장치의 실제 개수는 더 많을 수 있습니다.

Mirai는 2016년 봇넷(적대적인 위협 행위자의 통제하에 있는 손상된 장치의 네트워크를 의미)이 당시 기록적인 보안 뉴스 사이트인 KrebsOnSecurity를 무너뜨렸을 때 처음으로 광범위한 대중의 관심을 끌었습니다. 초당 620기가비트 DDoS.

엄청난 화력 외에도 미라이는 다른 이유로 눈에 띄었습니다. 우선, 그것이 지휘하는 장치는 이전에는 거의 볼 수 없었던 라우터, 보안 카메라 및 기타 유형의 IoT 장치의 앙상블이었습니다. 그리고 또 다른 경우에는 기본 소스 코드를 신속하게 자유롭게 이용 가능해졌습니다. 곧 Mirai는 게임 플랫폼과 이를 서비스하는 ISP를 대상으로 하는 훨씬 더 큰 규모의 DDoS 공격에 사용되었습니다. Mirai와 기타 IoT 봇넷은 그 이후로 인터넷 생활의 현실이 되었습니다.

Akamai가 발견한 공격에 사용된 Mirai 변종은 주로 JenX로 알려진 오래된 변종입니다. 그러나 명령 및 제어 서버에 연결하는 데 평소보다 훨씬 적은 도메인 이름을 사용하도록 수정되었습니다. 일부 악성코드 샘플은 hailBot으로 알려진 별도의 Mirai 변종과의 연관성도 보여줍니다.

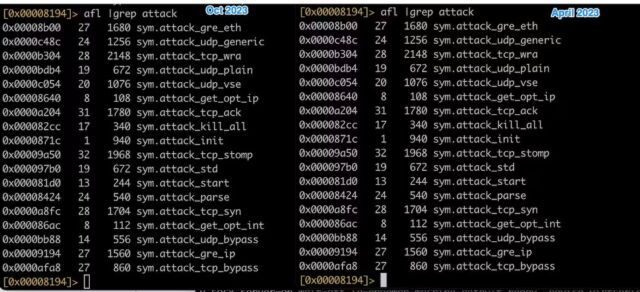

Akamail이 관찰한 제로데이 공격(공세적인 인종차별 비방 포함)에 사용된 코드는 지난 5월 러시아 뉴스 웹사이트를 대상으로 한 중국 기반 보안 회사의 DDoS 공격에 사용된 코드와 거의 동일합니다. 아래 이미지는 나란히 비교한 내용을 보여줍니다.

제로데이를 활용하는 페이로드는 다음과 같습니다.

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #1 attempt"; content:"lang="; content:"useNTPServer="; content:"synccheck="; content:"timeserver="; content:"interval="; content:"enableNTPServer="; sid:1000006;)

그리고

alert tcp any any -> any any (msg:"InfectedSlurs 0day exploit #2 attempt"; content:"page_suc="; content:"system.general.datetime="; content:"ntp.general.hostname="; pcre:"ntp.general.hostname="; content:"ntp.general.dst="; content:"ntp.general.dst.adjust="; content:"system.general.timezone="; content:"system.general.tzname="; content:"ntp.general.enable="; sid:1000005;)

이러한 공격의 표적이 될 가능성에 관심이 있는 사람이나 조직은 다음을 사용할 수 있습니다. 코웃음 규칙 공격을 탐지하고 격퇴하기 위해 Akamail에서 게시한 침해 지표. 현재로서는 취약한 특정 장치나 해당 장치의 제조업체를 식별할 수 있는 방법이 없습니다.